Основы информационной безопасности

Для просмотра необходимо зарегистрироваться

ЦИКЛ СТАТЕЙ ОПИСАНИЕ КУРСА

Путь профессионала начинается с изучения основ выбранного дела. Именно эти знания служат фундаментом для дальнейшего развития и безупречной карьеры.

В этом цикле статей вы получите необходимые знания о базовых понятиях информационной безопасности, методике управления рисками, многоуровневой структуре средств обеспечения безопасности, принципах защиты информационной системы и многом другом.

ДЛЯ КОГО

Руководителей ИБ отделов, которые хотят обучить молодых специалистов

Начинающих специалистов ИБ

Содержание

Глава 1: Основные понятия и принципы безопасности

Статья 1. Термины и определения

Статья 2. Модели информационной безопасности

Статья 3. Уязвимость, угроза, атака, ущерб

Глава 2: Управление рисками

Статья 4. Анализ уязвимостей и угроз

Статья 5. Ущерб как мера риска

Статья 6. Управление рисками

Статья 7. Стандартные методики оценки рисков

Статья 8. Методика OCTAVE

Глава 3: Системный подход к управлению безопасностью

Статья 9. Иерархия средств защиты от информационных угроз

Статья 10. Законодательный уровень

Статья 11. Административный уровень

Статья 12. Процедурный уровень

Статья 13. Принципы защиты информационной системы Глава 4: Криптография Статья 14. Основные термины и понятия

Статья 15. Симметричные алгоритмы шифрования

Статья 16. Алгоритм DES

Статья 17. Проблема распределения ключей

Статья 18. Асимметричные алгоритмы шифрования

Статья 19. Алгоритм RSA

Статья 20. Атаки на криптосистемы

Статья 21. Сравнение симметричный и асимметричных методов шифрования

Статья 22. Односторонние функции шифрования. Обеспечение целостности Глава 5: Технологии аутентификации Статья 23. Факторы аутентификации человека

Статья 24. Строгая аутентификация на основе многоразового пароля

Статья 25. Аутентификация на основе одноразового пароля

Статья 26. Аутентификация на основе сертификатов

Статья 27. Технология единого логического входа

Статья 28. Аутентификация информации. Электронная подпись Глава 6: Технологии авторизации и управления доступом Статья 29. Формы представления ограничений доступа

Статья 30. Способы назначения прав

Статья 31. Дискреционный метод управления доступом

Статья 32. Мандатный метод управления доступом

Статья 33. Ролевое управление доступом

Статья 34. Формальные модели безопасности управления доступом

Статья 35. Аутентификация и авторизация на основе справочной службы Глава 7: Технологии защищенного канала Статья 36. Способы образования защищенного канала

Статья 37. Иерархия технологий защищенного канала

Статья 38. Туннелирование

Статья 39. Протокол IPSec Глава 8: Технологии анализа трафика и состояния сети Статья 40. Аудит

Статья 41. Файерволы

Статья 42. Системы обнаружения вторжений Глава 9: Транспортная инфраструктура и ее уязвимости Статья 43. Протоколы и их уязвимости

Статья 44. Атаки на транспортную инфраструктуру

Статья 45. TCP-атаки

Статья 46. ICMP-атаки

Статья 47. UDP-атаки

Статья 48. IP-атаки

Статья 49. DNS-атаки

Статья 50. Сетевая разведка Глава 10: Фильтрация и мониторинг трафика Статья 51. Фильтрация трафика и файерволы

Статья 52. Мониторинг сети

Статья 53. Типовые архитектуры сетей, защищаемых файерволами Глава 11: Безопасность маршрутизации на основе BGP Статья 54. Принципы работы протокола маршрутизации BGP

Статья 55. Уязвимости и инциденты BGP

Статья 56. Защита BGP сессии между соседними маршрутизаторами

Статья 57. Защита маршрутизации BGP на основе данных региональных информационных центров Интернет

Статья 58. Сертификаты ресурсов и их использование для защиты BGP

Статья 59. Защита полного маршрута BGP с помощью сертификатов RPKI Глава 12: Виртуальные частные сети Статья 60. Свойства частной сети, имитируемые VPN

Статья 61. Типы VPN

Статья 62. MPLS VPN

Статья 63. VPN на основе шифрования Глава 13: Безопасность локальных беспроводных сетей Статья 64. Уязвимости локальных беспроводных сетей

Статья 65. Две схемы организации беспроводной сети

Статья 66. Методы защиты локальных беспроводных сетей Глава 14: Безопасность облачных сервисов Статья 67. Что такое "Облачные сервисы"

Статья 68. Преимущества облачных сервисов Глава 15: Архитектурная безопасность ОС Статья 69. Сетевая операционная система и сетевые службы

Статья 70. Сетевые приложения

Статья 71. Ядро и вспомогательные модули ОС

Статья 72. Ядро в привилегированном режиме

Статья 73. Микроядерная архитектура Глава 16: Аутентификация и управление доступом в ОС Статья 74. Аутентификация пользователей в ОС

Статья 75. Аутентификация пользователей в ОС Windows

Статья 76. Аутентификация пользователей в ОС Unix

Статья 77. Контроль доступа в ОС Unix

Статья 78. Контроль доступа в ОС семейства Windows

Статья 79. Система Kerberos

Статья 80. Справочная служба Active Directory компании Microsoft Глава 17: Аудит событий безопасности Статья 81. Аудит событий в ОС Windows

Статья 82. Аудит событий безопасности в ОС Unix Глава 18: Стандарты безопасности и сертификация Статья 83. Оранжевая книга

Статья 84. Стандарт "Общие критерии" Глава 19: Уязвимости программного кода и вредоносные программы Статья 85. Использование уязвимостей программных кодов

Статья 86. Внедрение в компьютеры вредоносных программ Глава 20: Безопасность веб-сервиса Статья 87. Организация веб-сервиса

Статья 88. Безопасность веб-браузера Глава 21: Безопасность электронной почты Статья 89. Организация почтового сервиса

Статья 90. Угрозы и механизмы защиты почты

Статья 91. Атаки на компьютер с помощью почты Глава 22: Системы защиты программного обеспечения Статья 92. Файерволы прикладного уровня

Статья 93. Прокси-серверы

Статья 94. Программные файерволы хоста CHECK POINT Check Point Getting Started R80.20 FORTINET Fortinet Getting Started 6.0. CISCO Курс молодого бойца КОД БЕЗОПАСНОСТИ Континент 4 Getting Started 2023 TS University

Термины и определения

Содержание статьи

Вместе с тем, нельзя игнорировать тот факт, что каждая компьютерная сеть является частью некоторой информационной системы (ИС), которая в свою очередь тесно связана с бизнесом, для обслуживания которого она предназначена.

В отличие от небольших предприятий, информационные системы которых практически совпадают с их компьютерной инфраструктурой (компьютерной сетью), ИС крупных предприятий и организаций существенно отличаются от компьютерных сетей, лежащих в их основе. Так ИС может дополнительно включать такие компоненты как: средства связи (учрежденческие АТС, каналы связи и канальное оборудование, телефоны, факсимильные аппараты, мобильные средства связи), системы поддержки бумажного документооборота (копировально-множительную аппаратуру, библиотеки и хранилища), организационные компоненты, направленные на совершенствование структуры предприятия, штатного расписания, должностных инструкций персонала и многие другие.

Отсюда следует, во-первых, что понятие «безопасность компьютерной сети» значительно уже, чем понятие «безопасность информационной системы», а во-вторых, что они не могут рассматриваться изолированно, в отрыве одно от другого.

Термины и определения

Несколько более узкое определение даётся в Федеральном законе РФ: «информационная система — совокупность содержащейся в базах данных информации и обеспечивающих её обработку информационных технологий и технических средств».

В этой статье мы часто будем использовать термин ИС в ещё более узком смысле, понимая под информационной системой (ИС) компьютерную сеть: совокупность программных, аппаратных и информационных ресурсов, а также персонал, поддерживающий их согласованное функционирование. Мы включаем в понятие «информационная система» компьютерные сети самых различных типов: локальные и глобальные, беспроводные и виртуальные, частные и публичные, корпоративные и домашние. Отдельные компьютеры мы рассматриваем как частный случай сети и также относим их к ИС. Под информационными технологиями (ИТ) в цикле статей понимаются компьютеризованные технологии хранения, передачи и обработки информации. Мы не включаем в ИС системы хранения и обработки материалов на бумажном носителе, телефонные коммуникации и видео-конференции, основанные на телефонных сетях, которые в широком смысле также являются информационными системами.

В фокусе нашего внимания будут информационные системы предприятия (ИСП). Каждая компьютерная сеть создана для решения тех или иных прикладных задач. Компьютерные сети являются непременной частью любого, сколько-нибудь значимого бизнеса, а также важной частью повседневной жизни современного человека. Нас окружают ИС самого разного назначения и разного масштаба, мы сталкиваемся с ними, когда мы приходим в банк или покупаем билеты на самолет, когда говорим по телефону, смотрим цифровое телевидение, устанавливаем охранную сигнализацию. И критически важным условием успешного бизнеса любого предприятия является качественная работа его информационной системы.

Система обеспечения информационной безопасности обычно представляет собой сложный конгломерат специализированных программно-аппаратных средств, включающих системы антивирусной защиты, прокси-серверы, разные типы файерволов, системы обнаружения и предотвращения вторжений, средства мониторинга трафика, фильтрующие маршрутизаторы, шлюзы виртуальных частных сетей, а также набор организационных мер.

Если каждое из этих средств использовать взятым по отдельности, то неизбежно будут возникать несогласованность процедур, противоречивость конфигурационных параметров, дублирование и бреши в защите. Поэтому СОИБ включает систему управления (менеджмента) информационной безопасностью (СУИБ), которая предназначена для координированного управления всеми применяемыми на предприятии защитными и организационными мерами, объединяя их в единый комплекс. СУИБ позволяет на постоянной основе отслеживать и анализировать работу системы обеспечения ИБ и вносить коррективы в её работу.

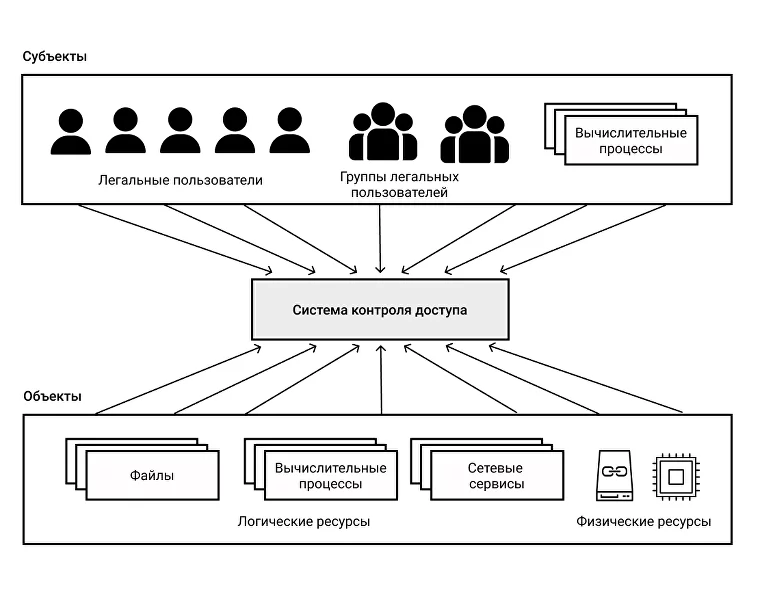

ИС как система контролируемого доступа к ресурсам

Для пояснения некоторых базовых понятий информационной безопасности представим ИС в виде упрощенной модели контролируемого доступа, когда несколько пользователей совместно используют ресурсы информационной системы.

Концепция разделения ресурсов является фундаментальной в вычислительной технике. Родившаяся полвека назад, и направленная на повышение эффективности использования компьютера, эта идея была реализована сначала в виде мультипрограммирования, где память, процессорное время и внешние устройства компьютера разделялись между процессами одного и того же пользователя. Затем появился многопользовательский режим, при котором ресурсы одной вычислительной системы совместно использовались несколькими пользователями. Все это выдвинуло проблемы безопасности вычислительных систем на первый план.

Так как в многопользовательском режиме с компьютером работают сразу несколько человек, к тому же часто географически удаленных от компьютера, то возникла необходимость контролировать доступ пользователей к компьютеру, защищая системные и пользовательские данные от ошибочных или злонамеренных действий.

Для решения этой задачи были созданы системы аутентификации и авторизации, которые проверяли легальность пользователей, а также ограничивали их только теми ресурсами, и только теми операциям, которые им по тем или иным соображениям были разрешены. Контролируемый доступ является важным направлением обеспечения безопасности и в современных информационных системах, однако теперь к нему добавились и другие средства безопасности, такие как криптографическая защита, аудит, сегментация сети и др.

Итак, вернемся к модели контролируемого доступа. В этой модели (рис. 1.1) определены:

- объекты;

- субъекты;

- операции, которые выполняются субъектами над объектами;

- система контроля доступа, которая решает, какие операции разрешены для данного субъекта по отношению к данному объекту.

Субъекты представляют сущности, между которыми разделяются информационные ресурсы. Это могут быть легальные пользователи ИС: персонал, поддерживающий работу ИС, внешние и внутренние клиенты; группы легальных пользователей, объединенные по различным признакам. Пользователь осуществляет доступ к объектам ИС не непосредственно, а с помощью прикладных процессов, которые запускаются от его имени. Поэтому в качестве субъектов выступают также прикладные вычислительные процессы. Иногда оказывается полезным представление в качестве субъектов и системных вычислительных процессов.

Для каждого типа объектов существует набор операций, которые с ними можно выполнять. Например, для файлов это операции чтения, записи, удаления, выполнения; для принтера — печать, перезапуск, очистка очереди документов, приостановка печати документа, для маршрутизатора - конфигурирование и т. д.

Система контроля доступа должна разрешать или запрещать субъектам выполнять ту или иную операцию по отношению к тому или иному объекту. Например, одному субъекту разрешена операция чтения и выполнения файла test.exe, а операция удаления — запрещена. Другому субъекту разрешены все операции над файлом test.exe, а третьему – все операции запрещены.

Для автоматизированного контроля доступа необходимо, чтобы для каждой пары субъект- объект были однозначно определены правила доступа, на основании которых система могла бы принимать решение о разрешении или запрете выполнения каждой из предусмотренных для данного объекта операции. Такой селективный подход призван защитить ресурсы ИС от ошибочного или намеренно неправильного использования, другими словами обеспечить безопасность ИС.

Важнейшими понятиями управляемого доступа являются идентификация, аутентификация и авторизация.

Идентификация

Пользователь может быть представлен в системе в виде нескольких субъектов, и соответственно иметь несколько пользовательских идентификаторов. Например, иметь один идентификатор, который он использует во время сетевой регистрации, другой идентификатор - для доступа к электронной почте, третий – для работы с корпоративной базой данных, четвертый для просмотра веб-сайта. Такая практика ослабляет защищенность системы, более современной является концепция единого входа в систему, которая будет рассмотрена нами в главе 5, посвященном технологиям аутентификации.

Идентификация пользователей является одной из обязательных процедур, выполняемых при логическом входе в систему, когда пользователь в ответ на выведенное на экране приглашение печатает свой идентификатор-имя, а система сверяясь со своими данными, определяет, входит ли данное имя в число имен зарегистрированных (легальных) пользователей.

Аутентификация

«В Интернете никто не узнает, что ты собака, если успешно пройдешь аутентификацию». (Рис. 1.2. Иллюстрация Питера Штайнера)

- аутентифицируемый - доказывает свою аутентичность, предъявляя некоторое доказательство - аутентификатор,

- аутентифицирующий — проверяет эти доказательства и принимает решение.

Аутентификация бывает односторонней и двусторонней (взаимной).

Так мы имеем дело с односторонней аутентификацией в частности, при выполнении логического входа в защищенную систему. После того, как пользователь сообщает системе свой идентификатор, он должен пройти процедуру аутентификации, то есть доказать, что именно ему принадлежит введенный им идентификатор (имя пользователя). Аутентификация предотвращает доступ к сети нежелательных лиц и разрешает вход для легальных пользователей.

В качестве аутентификатора аутентифицируемый может продемонстрировать :

- знание некоего общего для обеих сторон секрета: слова (пароля) или факта (даты и места события, прозвища человека и т. п.);

- обладание неким уникальным предметом, в качестве которого может выступать, например, физический ключ или электронная магнитная карта;

- собственные биохарактеристики: рисунок радужной оболочки глаза или отпечатки пальцев.

В некоторых случаях односторонняя аутентификация оказывается недостаточной, и тогда используют двустороннюю аутентификацию. Например, пользователь, обращающийся с запросом к корпоративному веб-серверу, должен доказать ему свою легальность, но он также должен убедиться сам, что ведёт диалог действительно с веб-сервером своего предприятия. Другими словами сервер и клиент должны пройти процедуру взаимной аутентификации. Здесь мы имеем дело с аутентификацией на уровне приложений.

При установлении сеанса связи между двумя устройствами также часто предусматриваются процедуры взаимной аутентификации устройств на более низком, канальном, уровне.

Аутентификация данных означает доказательство целостности этих данных, а также то, что они поступили именно от того человека, который объявил об этом. Для этого используется механизм электронной подписи.

Авторизация

Доступ к объектам, полученный в обход разрешений системы контроля доступа, называется несанкционированным.